O software da Cellebrite é usado por autoridades de vários países para desbloquear celulares “na marra”, especialmente iPhones. Mas é possível que a confiança na ferramenta fique abalada a partir de agora: Moxie Marlinspike (Matthew Rosenfeld), fundador e CEO do serviço de mensagens Signal, revirou o software da Cellebrite e revelou algumas de suas fragilidades.

- Signal ganha pagamentos com criptomoeda focada em privacidade

- Como conectar o Signal no PC [versão desktop]

Kit da Cellebrite (imagem: Moxie Marlinspike/Signal)

Nunca ficou claro como a Cellebrite consegue quebrar a criptografia de celulares, mas a lista de aparelhos que a companhia pode explorar é relativamente grande. Além de iPhones, o software da companhia é capaz de extrair dados protegidos de aparelhos Motorola, Samsung, LG, Xiaomi, Sony, Huawei, entre outros.

Um exemplo de uso recente vem do Brasil: a Polícia Civil do Rio de Janeiro usou a ferramenta da Cellebrite para recuperar mensagens apagadas de celulares nas investigações da morte do menino Henry Borel.

Casos como esse até podem validar a existência da ferramenta, mas, no blog da Signal, Marlinspike acrescenta que a lista de clientes da Cellebrite inclui regimes autoritários em países como Rússia, Venezuela e China, esquadrões da morte em Bangladesh, juntas militares em Mianmar, além de agentes de opressão na Turquia, Emirados Árabes e outros lugares.

Mas outro detalhe motivou Moxie Marlinspike a explorar as entranhas da solução da Cellebrite: no final de 2020, a Cellebrite anunciou ter quebrado a criptografia do Signal.

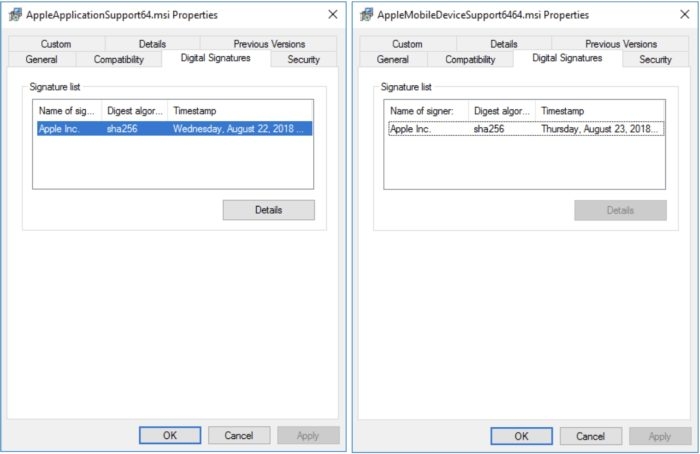

UFED e Physical Analyzer

Em seu texto, Marlinspike explica que a solução da Cellebrite é composta de duas ferramentas: o UFED e o Physical Analyzer. A primeira cria uma cópia da imagem do dispositivo em um computador com Windows. A segunda faz uma análise dessa cópia e extrai os dados em um formato navegável.

Parece ser um processo perfeito. Porém, Marlinspike aponta que ali há falhas importantes e abordagens questionáveis.

Um exemplo: o sistema da Cellebrite usa um mecanismo de conversão de áudio e vídeo para Windows (FFmpeg) que foi lançado em 2012; de lá para cá, esse software recebeu mais de 100 atualizações de segurança, mas nenhuma foi aplicada na solução da empresa.

Outro: o Physical Analyzer tem pacotes de um instalador MSI que implementam funções do iTunes; esses pacotes são assinados pela Apple, porém, é improvável que a empresa tenha fornecido esse recurso, o que sugere uso indevido. Isso pode causar problemas legais para a Cellebrite ou até para os clientes da companhia.

Pacotes extranhamente assinados pela Apple (imagem: Moxie Marlinspike/Signal)

Dados extraídos podem ser manipulados

Mas existe um ponto ainda mais chamativo: o CEO da Signal explica que há vulnerabilidades que podem ser exploradas para modificar o relatório do UFED. Com isso, os dados extraídos de um celular durante a análise podem ser manipulados e, portanto, deixam de ser confiáveis.

Dando mais detalhes, Marlinspike relata que, ao inserir “arquivos especialmente formatados, mas inócuos em qualquer aplicativo em um dispositivo” analisado pela Cellebrite, um relatório pode ser modificado para inserir ou remover mensagens, fotos, contatos e outros dados, sem que haja pistas de que houve modificação ali. Extrações anteriores e futuras também podem ser adulteradas.

Toma lá, dá cá

Chama atenção o fato de a Signal ter divulgado detalhes sobre as vulnerabilidades sem avisar a Cellebrite. Mas Marlinspike sinaliza que está disposto a proceder de maneira responsável sobre isso se a Cellebrite agir da mesma forma com as falhas que ela explora em outros softwares.

Como é pouco provável que isso aconteça, podemos esperar por mais capítulos nessa história.

Para finalizar, mais um detalhe curioso: Moxie Marlinspike afirma que conseguiu ter acesso a um kit Cellebrite porque, enquanto caminhava pela rua, viu um deles cair de um caminhão. É uma brincadeira, certamente. Ele pode ter conseguido o kit no eBay, por exemplo.